【每日一知】Gatebot:让 Cloudflare 工程师安心入睡的“DDoS 终结者”

想象一下,你经营着世界上最繁忙的一家超级商场(这就是 Cloudflare 的网络)。每天有数亿计的诚实顾客来购物,但偶尔会有成千上万的恶作剧者试图同时冲进大门,堵塞通道,让真正的顾客进不来。这种恶作剧在互联网上被称为 DDoS 攻击(分布式拒绝服务攻击)。

为了保护商场,你需要一位极其聪明、反应极快且永不疲倦的“超级保安”。这就是 Gatebot 的角色。

原文地址:认识一下 Gatebot——一款让我们安心入睡的机器人 --- Meet Gatebot - a bot that allows us to sleep

什么是 Gatebot?:你的数字超级保安

简单来说,Gatebot 是 Cloudflare在2017左右 开发的一套全自动“流量过滤系统”。它的核心任务是:在不影响正常用户的前提下,自动发现并挡住那些恶意攻击流量。

在 Gatebot 出现之前,这项工作主要靠人工(系统可靠性工程师,简称 SRE)来完成。你可以想象,面对每秒钟数百万个数据包的冲击,人类反应再快也难免会疲劳或出错。而 Gatebot 的出现,让这种防御变成了“秒级”的自动化反应。

一、 背景:从“人治”到“法治”的必然演进

在 Gatebot 诞生之前,Cloudflare 的防御主要依赖于网站可靠性工程师 (SRE)。

- 早期的挑战: 当攻击发生时,SRE 需要手动观察流量图表、分析异常、编写防火墙规则并下发。

- 人的局限性:

- 速度慢: 人类反应以分钟计,而攻击以秒计。

- 易出错: 2013 年,Cloudflare 曾因一名工程师在紧急情况下输入了一个错误的防火墙指令(打字错误),导致整个网络瘫痪。

- 颗粒度粗: 人类很难在海量数据中精准区分“好流量”和“坏流量”,往往会采取“宁可错杀一千,不可放过一个”的粗放手段。

Gatebot 的出现,标志着防御逻辑从“手动干预”转向了“自动化闭环”。

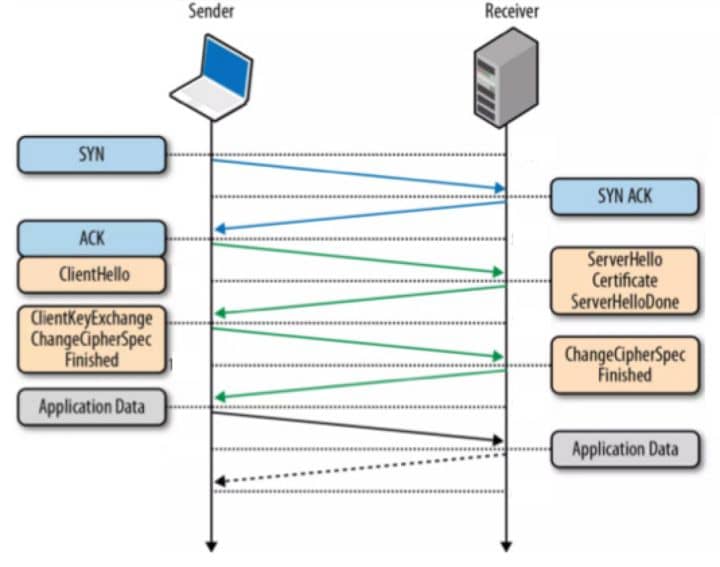

二、 架构核心:Gatebot 的“三位一体”工作流

Gatebot 并不是一个单一的程序,而是一套复杂的缓解流水线 (Mitigation Pipelines)。它模仿了人类处理问题的逻辑,但速度快了数万倍。

1. 信号采集层 (Signal - 检测)

这是 Gatebot 的“眼睛”。

- 技术栈: 使用 Golang 编写。

- 原理: 面对每秒数亿次的数据包,全量分析是不现实的。Gatebot 采用抽样技术 (Sampling),只观察一小部分样本,利用流式算法 (Streaming Algorithms) 实时计算流量特征(如:哪个 IP 访问最频繁?哪个域名流量突增?)。

- 性能: 为了维持这双“眼睛”的敏锐,Cloudflare 投入了巨大的算力(文中提到两台 48 核的 Xeon 服务器满载运行),专门用于数据包的计数和分析。

2. 反应自动化层 (Business Logic - 决策)

这是 Gatebot 的“大脑”。

- 技术栈: 使用 Python 编写。

- 原理: 这一层不追求极致的包处理速度,而追求逻辑的灵活性。它采用函数式响应编程 (FRP) 引擎。

- 深度逻辑: 它会根据检测到的异常,结合业务上下文做判断。例如:

- 这个目标是谁?是免费用户还是企业用户?

- 现在这个攻击规模,是否已经超过了该服务器的承载能力?

- 如果客户在攻击期间升级了套餐,系统该如何动态调整策略?

3. 缓解层 (Mitigation - 执行)

这是 Gatebot 的“手臂”。 一旦大脑下达指令,执行层会迅速在多个维度部署防御:

- DNS 散射 (Scattering): 动态更换受攻击域名的 IP 地址。

- iptables 规则: 在 Linux 内核层快速丢弃匹配特定指纹的攻击包。

- HTTP 层调整: 强制开启“I'm Under Attack”模式,要求访问者通过 JavaScript 挑战(验证码的前身),或者关闭 HTTP Keep-Alive 以消耗攻击者的资源。

三、 技术深潜:为什么 Gatebot 如此强大?

为了实现高性能防御,Gatebot 调用了 Linux 内核及硬件底层的多项先进技术:

1. 灵活的防火墙扩展

Gatebot 熟练运用了 iptables 的高级模块,这比普通的黑名单要高效得多:

xt_bpf: 允许在内核防火墙中运行 BPF(伯克利数据包过滤器)代码,直接根据数据包的内容指纹进行过滤。ipsets: 如果要封禁 100 万个 IP,普通的规则会逐条比对,极其缓慢;ipsets使用哈希表存储,无论 IP 多少,比对速度几乎恒定。hashlimits&connlimit: 限制单个来源的连接速率和并发数,防止资源耗尽。

2. 内核旁路技术 (Floodgate)

这是 Cloudflare 的绝招。当攻击流量大到 Linux 内核都处理不过来时(例如每秒超过 100 万个包),Gatebot 会启动 Floodgate。

- 原理: 利用 Solarflare EF_VI 接口,绕过 Linux 网络协议栈(Kernel Bypass),直接在用户空间处理数据包。

- 效果: 仅消耗一个 CPU 核心,就能每秒处理超过 500 万个攻击包。这确保了服务器即便在遭受剧烈攻击时,依然有足够的 CPU 资源去运行 Nginx 或 DNS 服务。

4、应对中的技术细节与权衡(Nuances)

在处理这类专业级应用时,Gatebot 必须处理以下几个极其微妙的权衡:

A. 精准度与误杀率(False Positives)

- 挑战: 简单的 IP 封禁会误伤通过相同公共网关(如大型公司或学校的网络)访问的正常用户。

- Gatebot 的策略:

- 它不只是封禁 IP,而是利用

xt_bpf。 - 深度细节: 它可以针对数据包内部极其细微的特征(如特定的 TCP 窗口大小、不寻常的 TTL 值或特定的 Payload 字符串)编写 BPF 字节码。这种“外科手术式”的打击只剔除恶意包,保留合法包。

- 它不只是封禁 IP,而是利用

B. 资源耗尽的“最后一公里”

- 挑战: 当攻击达到每秒数百万个数据包(Mpps)时,即使是 Linux 内核处理“丢弃(DROP)”动作本身也会耗尽 CPU。

- 专业解决方案: 内核旁路(Kernel Bypass)。

- Gatebot 会在极端情况下启动

Floodgate。它绕过 Linux 网络协议栈,直接使用 Solarflare 的EF_VI接口。 - 效果: 仅用一个 CPU 核心就能每秒处理超过 500 万个攻击包,确保剩下的 CPU 核心能让

Nginx或Go编写的服务正常运行。

- Gatebot 会在极端情况下启动

C. 动态散射(IP Scattering)

- 策略: 对于硬编码 IP 的 L3 攻击,Gatebot 会触发 DNS 变更,将受攻击的域名转移到新的 IP 地址。

- 微妙之处: 这需要与 BGP 路由广播同步。如果动作太慢,攻击会跟随 DNS 更新;如果太快,可能会导致全球路由震荡。Gatebot 必须精准计算这个时间差。